互联网"艾滋病"恐慌! 磁碟机解决方案

ps:本文大量内容整理自金山毒霸、瑞星、江民、360等站点,特此鸣谢。

一、“磁碟机”病毒完全档案

中文名:“磁碟机”变种cb(Win32/Kdcyy.cb)

英文名:Trojan/Agent.pgz

病毒类型:木马

危害等级:★★★

影响平台:Win9X/ME/NT/2000/XP/2003

病毒运行后会在每个磁盘下生成pagefile.exe和Autorun.inf文件,并每隔几秒检测文件是否存在,修改注册表键值,破坏“显示系统文件”功能。每隔一段时间会检测自己破坏过的显示文件、安全模式、Ifeo、病毒文件等项,如被修改则重新破坏。病毒执行后,会删除病毒主体文件。同时病毒会监控lsass.exe、smss.exe、dnsq.dll文件,如果假设不存在的话则重新生成。当拷贝失败后,病毒会调用rd /s /q命令删除原来的文件,再重新写入。病毒会连接恶意网址下载大量木马病毒。

病毒会感染系统可执行文件,能够利用多种手段终止杀毒软件运行,并可导致被感染计算机系统出现蓝屏、死机等现象,严重危害被感染计算机的系统和数据安全。与其它关闭杀毒软件的病毒不同的是,该病毒利用了多达六种强制关闭杀毒软件和干扰用户查杀的反攻手段,许多自身保护能力不够强壮的杀毒软件在病毒面前纷纷被折。

二、“磁碟机”病毒感染症状电脑感染“磁碟机”变种病毒后,症状表现为运行任意程序时系统经常性死机或长时间卡住不动,病毒会以加密感染的方式感染除系统盘外的其它所有分区内的EXE文件、网页文件、RAR和ZIP压缩包中的文件等。被感染的文件图标变为16位图标,图标变得模糊,类似马赛克状。

病毒一旦发现带有符合安全工具软件相关的窗口名存在,就会强行将其关闭(发送洪水似垃圾消息)。在所有盘符下生成“autorun.inf”和病毒程序文件体,并且会实时检测保护这些文件。病毒会下载20余种木马病毒,用以窃取中毒电脑中有价值的隐私信息。病毒通过十余种方式实现自我保护和避免被杀毒软件查杀,其隐藏和自我保护技术超过以往任何同类病毒。

三、“磁碟机”病毒分析报告这是一个MFC写的感染型病毒。病毒运行后首先会在C盘根目录下释放病毒驱动NetApi000.sys,该驱动用来恢复SSDT,把杀毒软件挂的钩子全部卸掉。然后在System32路径下的com文件夹中释放病毒文件smss.exe、netcfg.dll、netcfg.000、lsass.exe。然后该程序退出,运行刚刚释放的lsass.exe。

lsass.exe运行后,会在com文件夹下重新释放刚才所释放的文件,同时会在system32文件夹下释放一个新的动态库文件dnsq.dll,然后生成两个随机名的log文件该文件是lsass.exe和dnsq.dll的副本,然后进行以下操作:

1. 从以下网址下载脚本http://www.****.****/*.htm、.....。

2. 生成名为”MCI Program Com Application”的窗口。

3. 程序会删除注册表SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run项下的所有键值。

4. 查找带以下关键字的窗口,查找带以下关键字的窗口,如果找到则向其发消息将其退出:RsRavMon、McShield、PAVSRV…

5. 启动regsvr32.exe进程,把动态库netcfg.dll注到该进程中。

6. 遍历磁盘,在所有磁盘中添加autorun.inf和pagefile.pif,使得用户打开磁盘的同时运行病毒。

7. 通过calcs命令启动病毒进程得到完全控制权限,使得其他进程无法访问该进程。

8. 感染可执行文件,当找个可执行文件时,把正常文件放在自己最后一个节中,通过病毒自身所带的种子值对正常文件进行加密。

smss.exe用来实现进程保护,程序运行后会进行以下操作:

1.创建一个名为xgahrez的互斥体,防止进程中有多个实例运行。

2.然后创建一个名为MSICTFIME SMSS的窗口,该窗口会对三种消息做出反应:

1.WM_QUERYENDSESSION:当收到该消息时,程序会删除注册表SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run项下的所有键值。

2.WM_TIMER:该程序会设置一个时钟,每隔0.2秒查找“MCI Program Com Application”窗口,如果找不到则运行病毒程序。

3.WM_CAP_START:当收到该消息时,向其发送退出消息。

3.把lsass.exe拷贝到C盘根目录下命名为037589.log,同时把该文件拷到启动目录下实现自启动。

dnsq.dll通过挂接全局消息钩子,把自己注到所有进程中,该动态库主要用来HOOK API和重写注册表。动态库被加载后会进行以下操作:

1. 判断自己所在进程是否是lsass.exe、smss.exe、alg.exe,如果是则退出。

2. HOOK psapi.dll中EnumProcessModules、kernel32.dll中 OpenProcess和CloseHandle这几个API使得杀毒软件无法查杀病毒进程。

3. 遍历进程如果进程名为lsass.exe、smss.exe、alg.exe则直接退出,如果是其他进程则创建一个线程,该线程每隔2秒进行以下操作:

1.修改以下键值使得用户无法看到隐藏的受保护的系统文件

HKEY_CURRENT_USERSoftware\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced

ShowSuperHidden = 0

2.删除以下注册表键值使得用户无法进入安全模式

HKEY_LOCAL_MACHINE SYSTEM\\ControlSet001\\Control\\SafeBoot\\Minimal\\

{4D36E967-E325-11CE-BFC1-08002BE10318}

HKEY_LOCAL_MACHINE SYSTEM\\CurrentControlSet\\Control\\SafeBoot\\Minimal\\

{4D36E967-E325-11CE-BFC1-08002BE10318}

HKEY_LOCAL_MACHINE SYSTEM\\ControlSet001\\Control\\SafeBoot\\Network\\

{4D36E967-E325-11CE-BFC1-08002BE10318}

HKEY_LOCAL_MACHINE SYSTEM\\CurrentControlSet\\Control\\SafeBoot\\Network\\

{4D36E967-E325-11CE-BFC1-08002BE10318}

3.删除以下注册表项,使得镜像劫持失效

HKEY_LOCAL_MACHINE SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\

Image File Execution Options

4.读取以下注册表键值,判断当前系统是否允许移动设备自动运行,如果不允许则修改为允许

HKEY_LOCAL_MACHINE Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explorer

NoDriveTypeAutoRun

5.修改以下注册表项使得手动修改以下键值无效

HKEY_LOCAL_MACHINE SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\

Advanced\\Folder\\SuperHidden

Type = radio

6.添加以下注册表项使得开机时,系统会把该动态库注到大部分进程中

HKEY_LOCAL_MACHINE SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\

Windows

AppInit_DLLs = %SYSTEM%\\dnsq.dll.

7.通过calcs命令启动病毒进程得到完全控制权限,使得其他进程无法访问该进程。

8.查找带以下关键字的窗口,如果找到则向其发消息将其退出:

SREng 介绍、360safe、木、antivir、…

netcfg.dll主要用来下载文件,动态库被加载后会从以下网址下载病毒程序

http://js.k0102.com/data.gif,查找窗口”MCI Program Com Application”如果该窗口不存在则运行下载的程序。

四、“磁碟机”病毒的传播路径1、U盘/移动硬盘/数码存储卡传播

想必大家对于现在通过移动存储设备来传播病毒的方式已经见怪不怪了吧,确实!现在的移动存储设备早已成为了病毒传播的“万恶之源”,由于移动存储设备的特殊性,我们难以避免的要将其接入到各种陌生的机器环境中,而这也就为它的感染创造了先决条件。

2、各种木马下载器之间相互传播

由于现在国内泛滥的病毒大都是由一个公司制的链条来生产和销售,所以在各种木马下载器中植入也就是一个快速传播的最好方法。

3、通过恶意网站下载

众多的所谓恶意网站就是通过页面内的代码来实现对于其他带有病毒网站访问的,所以即使很多网站本身无害,但仍难以摆脱被“挂马”的可能性,这点就确实让人防不胜防。

4、通过感染文件传播

这一点就是在中毒之后的事情了,由于自动感染其他文件可以说已经是各种病毒的“通病”了,所以当务之急就是立刻清除病毒,而这种传播途径也是比较好预防的。

5、通过内网ARP攻击传播

之所以这次的病毒能够在那么短的时间内攻陷各大企业的内网,很大程度上是因为很多内网用户对于网络安全并不很重视,认为杀毒软经可有可无,而这也就给了病毒可乘之机,只要进入其中一台脆弱的电脑那么另外处于内网中的用户也就很难幸免了。

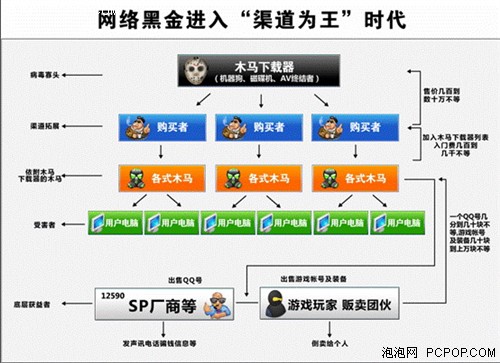

五、病毒制作的地下链条“电脑运行异常缓慢,QQ号莫名被盗,用杀毒软件查杀时,发现杀毒软件打不开”,最近,网民小田挺纳闷的,以前电脑中毒只要升级病毒库就能杀死病毒,现在怎么连杀毒软件都被“干掉了”?3月直接因磁碟机病毒感染引发的电话咨询已经超过两千。究竟是什么病毒如此厉害?记者随即采访了金山毒霸反病毒专家李铁军。李铁军揭开了一个隐藏在神秘病毒后面的骇人听闻的病毒黑色产业“分工图”。

李铁军介绍,“机器狗、AV终结者、磁碟机近期异常活跃。虽然它们只是木马下载器,本身不具备亲自盗号的能力,但它们可对抗安全软件及系统自带的安全工具,成功后后再下载大量其他木马。无论是劫持和关闭安全软件、删除安全软件的文件,还是关闭防火墙、阻止系统升级,下载器最终的目的只有一个:让其它木马能畅通无阻地进入用户电脑,为所欲为。”

近年,病毒作者与杀毒软件之间的对抗日益激烈,从最初的加壳、低调躲避安全软件,演变到了公开对抗,直接干掉安全软件。由于病毒的“黑名单”极为庞大,几乎目前所有的杀毒软件及安全辅助软件都有可能“牺牲”。

当安全软件一旦遭遇破坏,就如同打开了“潘多拉的魔盒”,各种木马病毒蜂拥而上。而机器狗、磁碟机等木马下载器正是充当了其他木马传播的通道。“它下载下来的任何一个木马程序,哪怕它再怎样毫无技术可言、老掉牙,也能轻松地偷到它想要的敏感信息。如此一来,木马们收获颇丰。”李铁军说道。这样的套数不禁让人联想到一个可怕的名词–艾滋病。艾滋病本身并不能致人于死地,而艾滋病破坏人的免疫系统,引发大量其他病症缺非常可怕。

这些引发网络“艾滋病”的磁碟机、机器狗等病毒自然成为了病毒产业链的“源头”。制造木马、传播木马、盗窃账户信息、第三方平台销赃、洗钱,分工明确,伴随着熊猫烧香、灰鸽子等病毒的爆发,病毒背后的灰色产业链已经逐步为人所知。然而,“磁碟机”、“机器狗”等病毒的出现让这个灰色产业链发生了新的变化,从原先的病毒制造者–用户的二元模式,转变为木马下载器–病毒–用户立体式结构。木马下载器成为木马群舞狂魔的平台,也是购买者利润成倍增长的源头。

六、众家推出的专杀工具下载金山毒霸磁碟机专杀工具:

适用平台:WinNT/2000/XP/2003

更新版本:6.0

工具大小:1.37 MB

工具说明:

★可清除磁碟机,机器狗,AV终结者等变种

★ 在线查杀磁碟机,机器狗及其变种

★在线杀毒磁碟机专杀工具

★不占用系统资源

★全面兼容各种杀毒软件

点击这里进行下载

http://kad.www.duba.net/down/DubaTool_AV_Killer64.com

瑞星安全环境恢复工具:

点击这里进行下载

http://download.rising.com.cn/zsgj/ravDiskGen.exe

360磁碟机病毒专杀工具:

点击这里进行下载

http://dl.360safe.com/killer_cdj.exe

江民磁碟机专杀工具:

点击这里进行下载

关注我们