清晰演示!卡巴斯基2010虚拟键盘保护

早在卡巴斯基全功能安全软件2009新推出的时候,笔者就曾注意到其中有一个新增功能为卡巴斯基虚拟键盘。但并未就该功能具体测试过。毕竟现在好多软件以及网上账户(例如网上银行等)的登录页面都会提供软键盘输入,应该具有一定的安全性。所以对卡巴斯基的虚拟键盘倒并未在意。只是知道卡巴斯基新推出的全功能安全软件2010配备了增强的虚拟键盘功能。直到前些日子,有朋友跟笔者抱怨,说自己网游账号都被盗了。我打趣道,“谁让你不用虚拟键盘输入呢!” 但朋友却声称他很注意安全,一直在使用网游自带的虚拟键盘输入密码。这顿时引起了笔者的兴趣,决定对此做一项测试,看看通过一般虚拟键盘,是否真的可以防止信息被盗情况的发生。

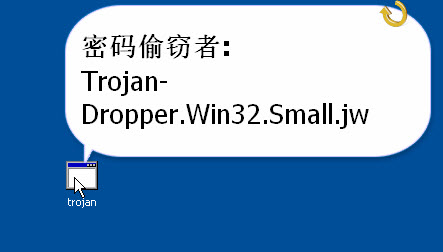

笔者选择登录网上银行进行测试,毕竟这直接涉及到用户的财产安全,更直观一些。另外,笔者下载了一个名为“密码偷窃者”(Trojan-Dropper.Win32.Small.jw)的盗号木马样本。该木马功能非常强大,能够盗取网上银行账户以及密码信息,以及网游账号密码信息。如图所示:

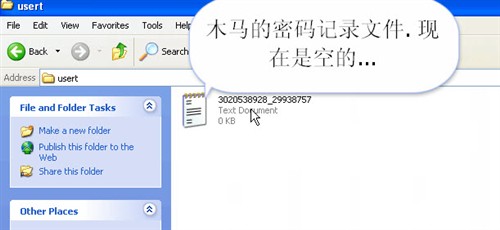

下载木马样本时,本人已经暂停了安装在计算机的卡巴斯基2010全功能安全软件的实时监控,否则试图下载该木马时,就会被卡巴斯基直接拦截。在运行木马前,我们需要说明一下,对于“密码偷窃者”木马,其原理我们已经很清楚。它会将窃取到的账户信息储存在Windows系统目录System32下的一个名为usert的文件夹中,并伺机发送到某个特定的电子邮箱中去。现在,我们运行一下该木马。运行后,发现计算机并没有任何异常。我们查看了一下usert目录,发现其除了一个日志文件外,是空的,而且日志文件本身也是空的。

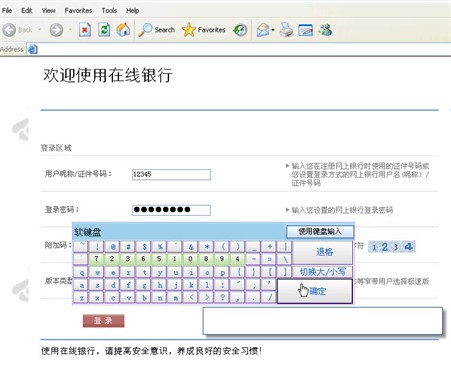

接下来,我们登录一下网上银行,输入用户名、密码和附加码。在输入密码时,笔者特意使用了页面自身提供的软键盘。

点击登陆后,就进入了该账户,可以看到该账户的详细信息。

下面,我们关闭该页面,看一下usert目录下是否有什么明显变化呢?

关注我们