1小时21分钟神速闭环安全事件,深信服XDR如何做到?

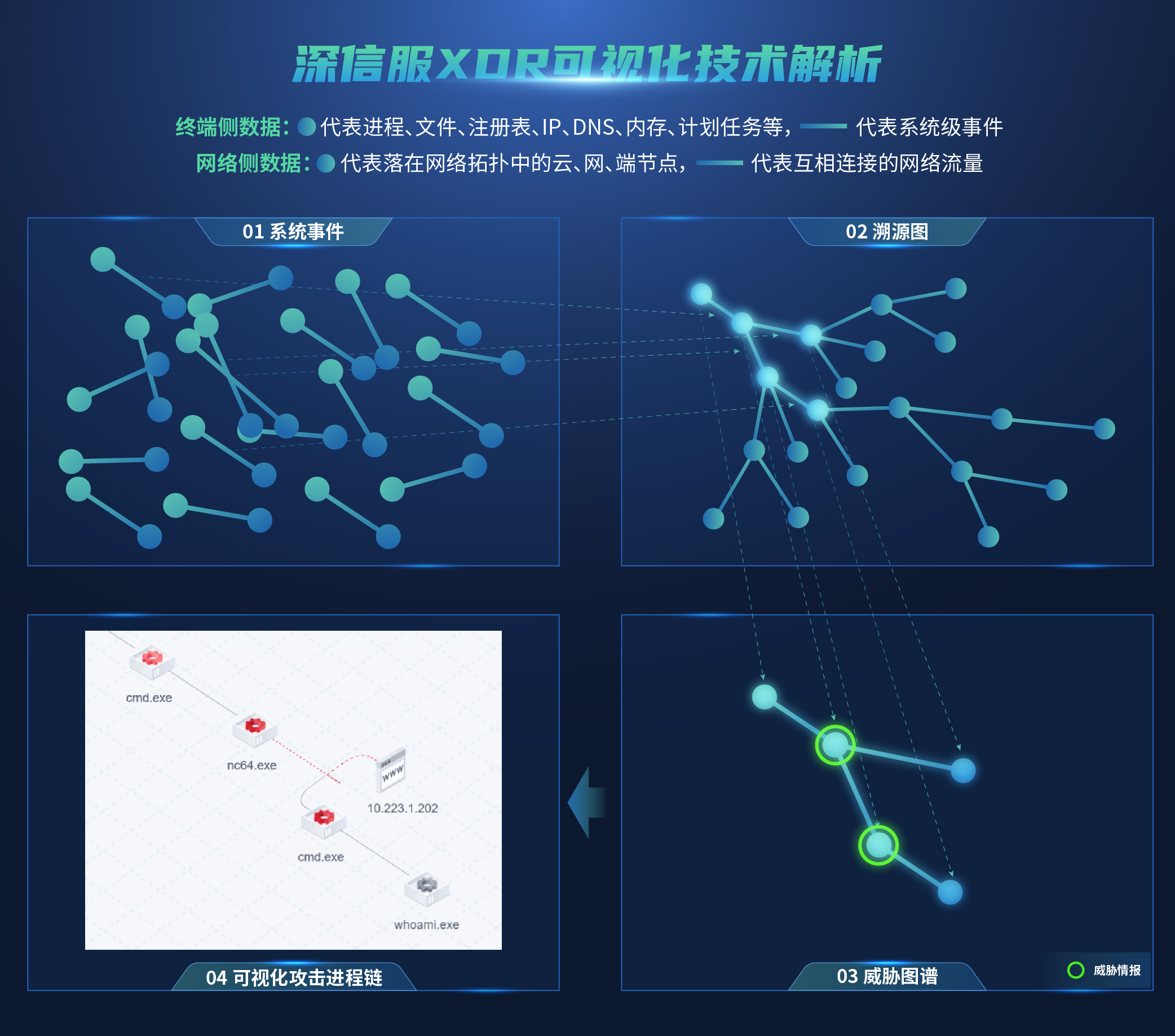

6月,东莞市实战攻防演练火热打响。深信服参与了某大型国有企业的重保值守。 16日上午10点38分,深信服SaaS XDR一经上线,检测到2台服务器分别出现伪装系统文件及账号窃取工具的告警。 犹如一声枪响,接下来就是与红队的一场“时间争夺战”。 16分钟后,通过可视化进程链溯源快速定位,深信服安全专家锁定攻击入口是某OA软件的漏洞。 1个小时后,SaaS XDR联动终端安全管理系统EDR,对恶意文件执行隔离,阻止攻击扩散。 5分钟后,结合托管检测与响应服务MDR,云端专家快速对受影响服务器进行影响面分析,清除恶意文件、恶意账号等。

△深信服SaaS XDR可视化攻击链界面展示告警详情

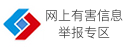

1小时21分钟,深信服干净利落闭环事件,实战出招制胜,更赢得了用户的认可。 一张图片,简单还原这场“攻防大战”

1小时21分钟,秘密武器在哪里? 这场实战攻防演练可贵在“速战速决”。将响应时间从原本超48小时降至1小时21分钟。 如未抢占先机、及时制止,用户的核心业务服务器将被红队完全控制,不费吹灰之力获取业务账号、密码等重要数据。 这背后,秘密武器在哪里? 终端失陷溯源可视化,一眼识破攻击入口 现有的网络攻击往往不是一蹴而就的,安全设备产生的告警,仅仅是复杂的攻击链其中一环,只有关联每一步攻击行为,才能溯源攻击入口、发现真实攻击意图,最终快速定位和研判攻击。 因此,自动提供可视化的攻击路径,是网络空间防御体系向着智能化方向发展的重要基础。 在此案例中,终端失陷溯源可视化发挥了至关重要的作用。不用花几小时定位入侵源头,SaaS XDR在告警详情页面已直接展示攻击入口信息,溯源时间从小时级压缩至分钟级。同时平台在每个攻击的步骤上给出处置建议,帮助用户精准高效完成闭环工作。

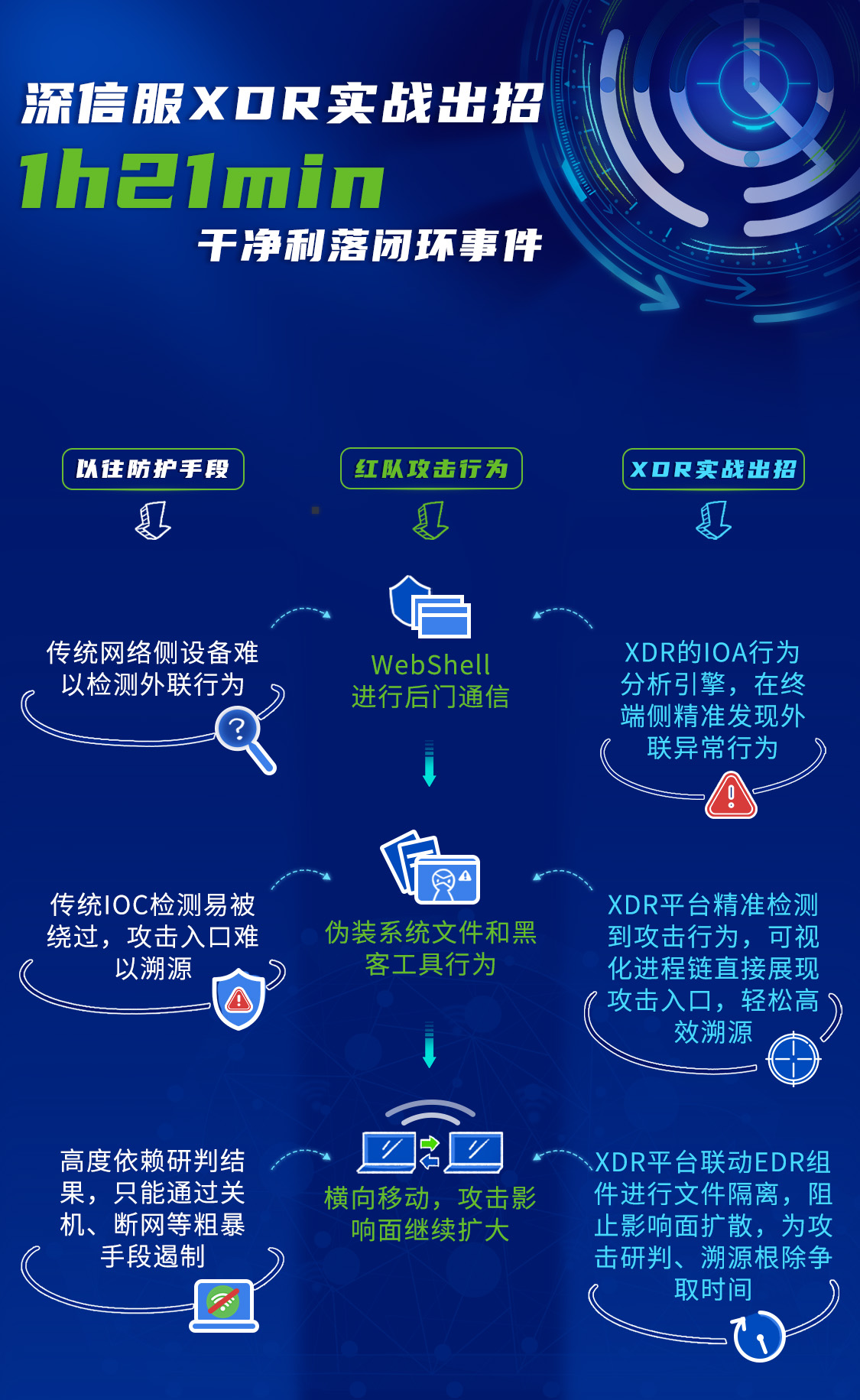

深信服XDR的可视化攻击进程链,来源于先进的统一数据模型——溯源图(Provenance Graph),其按时间顺序记录用户环境中发生的一切行为,将所有遥测数据串成一个图:对于终端侧收集的数据,点就是进程、文件、注册表、IP、DNS、内存、计划任务等,边就是系统级事件;对于网络侧收集的数据,点就是落在网络拓扑中的云、网、端节点,边就是互相连接的网络流量。 将溯源图里的时间、资产、网络、情报等更多因子进行关联,选取与威胁相关的点和边,形成一张小型图,这张小型图就是攻击进程链的雏形——威胁图谱(Threat Graph)。 基于威胁图谱的告警统计、时序、语义、情报、关联等上下文,XDR平台可精准判断终端是否已失陷,也可对告警进行自动化分类,并评估其威胁等级,实现减少误报漏报,驱动从告警向事件转化的质变。

得益于可视化技术,深信服XDR是攻防对抗场景中的一把利剑,直接刺向“敌人的心脏”。 7*24小时MDR服务,极致响应快人一步 实战攻防演练场景下,大部分用户凭借自身安全能力,难以有效应对快速发生的攻击事件。即便有专业运营人才,用户缺乏规范的应急机制和响应流程,导致事件闭环效率低,平均响应时间超过48小时。 深信服SaaS XDR对接托管检测与响应服务MDR,实现云地协同7*24小时持续监测,平均5分钟响应、2小时闭环、6小时归档。 一旦发现安全事件,以规范的应急机制和响应流程,深信服MDR从监测、判断、调查到处置,实现服务专家实时处置闭环,减轻用户日常运营压力,让安全工作省力省心。

一步登天的“快”,来源于千日练兵的“慢”。 依托于多年积累的AI自动化平台技术,以及专业人才大量实战攻防经验,形成独特的“人机共智”理念和SaaS化模式,深信服MDR能够快速共享安全专家、工具、经验,组织单位将以非常好的投入产出比获得TOP级单位的安全能力。 一张图片,简单总结这次WebShell攻击事件

深信服可扩展检测响应平台XDR深信服XDR是一种安全威胁检测和事件响应平台,通过原生的流量采集工具与端点采集工具收集关键数据,通过网端聚合分析引擎对数据进行上下文关联分析,实现攻击链深度溯源,结合托管检测与响应服务MDR,释放人员精力;同时具备可扩展的接口开放性,协同SOAR等产品,化繁为简,带来深度检测、精准响应、持续生长的安全效果体验。

关注我们