控制面板也中招 AVG提醒用户注意防范

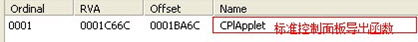

泡泡网软件频道10月9日 双节过后,各行各业的人们开始陆续返回工作岗位,大家的电脑也开始进入了忙碌期。可是,习惯开机调整一下控制面板的用户们请注意了,AVG近日发现了一个藏匿在控制面板扩展程序中的阴谋——CPL(Control Panel extension)文件为Windows下的控制面板扩展程序,这些程序通常是由控制面板启动时加载,显示在控制面板中。

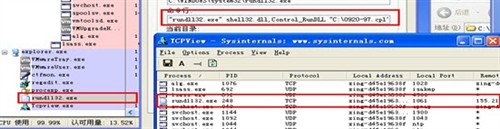

这些程序的扩展名称虽是“.CPL”,但其实质却是DLL文件。由于“.CPL”文件在系统文件关联中以注册,由“windows shell common Dll’”即shell32.dll调用,所以这类程序是可以直接双击执行的。当用户双击这些程序时,系统会以“rundll32.exe shell32.dll,Control_RunDLL xxxx.cpl”的方式执行。

由于其可以像exe程序一样双击执行,如果有恶意程序伪装此类文件,对于普通用户具有很大的威胁。据悉,在AVG捕获到的样本中,就有伪装成CPL文件的downloader木马。

当该文件被双击后,会由rundll32.exe加载执行,执行后链接网络下载文件。从图中可以看到,rundll32.exe的进程ID和TCPView中得rundll32.exe得ID相同。

下载下来的文件会被保存到system32目录下,并启动该文件。从下图可以看到,vdsps.exe得父层显示的是rundll32.exe,进程ID是248,和上图加载样本的rundll32.exe进程ID相同。说明该vdsps.exe是由rundll32.exe启动的。

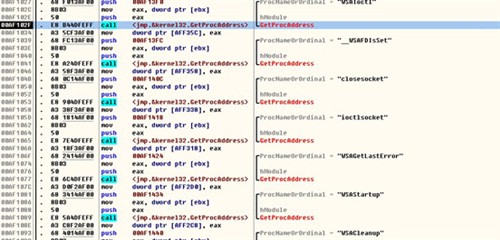

通过LoadLibrary和GetProcAddress组合获取所需的网络相关的API地址。

为了防止杀软对其网络行为的拦截,通过“regsvr32 /u”命令来解除杀软AVAST的网页保护模块,/s参数表示无声,不出现实确认的对话框,后天隐蔽执行。通过解密代码中的数据,获取远程服务器地址,以HTTP协议方式请求网络文件。AVG安全人员表示,通过HTTP请求的文件都会被保存在system32目录下,并通过系统API ShellExecute执行下载下来的文件。

AVG安全人员提醒,对扩展名不常见或未知的文件一定要保持高度警惕,确保正常后再运行。AVG 2013可以更加全面的保护您的电脑,安装AVG并更新到最新版本,就可以轻松检测该类木马及其衍生文件,确保您安全无忧的使用您的电脑。■

关注我们